En un mundo hiperconectado, donde millones de datos se generan y comparten a diario, la información abierta se ha convertido en una herramienta poderosa —y peligrosa—.

La inteligencia de fuentes abiertas (OSINT de Open Source Intelligence) no solo es una herramienta para periodistas e investigadores: ha revelado operaciones encubiertas e incluso bases militares secretas.

A continuación, repasamos algunos de los casos más sorprendentes donde los datos públicos han comprometido secretos militares o incluso desvelado operaciones encubiertas.

Empezamos por el que es, quizás el caso más conocido: la Operación Jerónimo.

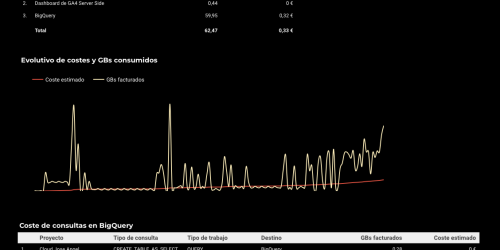

El tuit que adelantó la muerte de Bin Laden

En 2011, cuando Twitter X se llamaba Twitter, un simple tuit puso de los nervios a algún alto mando en la Situation Room estadounidense.

Sohaib Athar, un ciudadano de Abbottabad (Pakistán), publicó:

“Helicopter hovering above Abbottabad at 1AM (is a rare event)”

Sin saber que estaba presenciando en tiempo real la operación encubierta de los Navy SEALs que acabó con la vida de Osama Bin Laden, tuiteó sobre este evento raro de un helicóptero sobrevolando su casa.

Este tuit se convirtió en el primer informe no oficial de una operación clave. Un simple comentario en redes sociales se convirtió en fuente de inteligencia global.

Destapó una operación, preparada durante meses, que tenía como objetivo terminar con la vida de Osama Bin Laden.

Además, junto con el tuit del amerizaje en el Hudson en 2009, fue uno de los mensajes que ayudaron a impulsar la popularidad de la red social.

Tropas delatadas

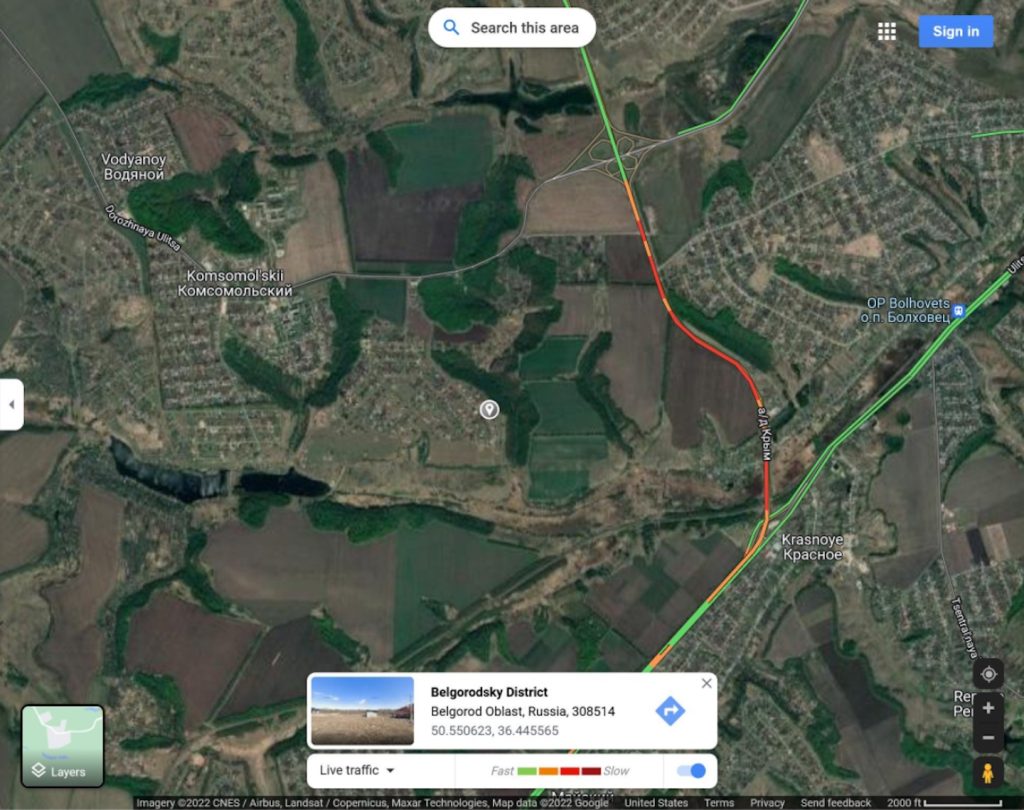

Maxar Technologies y Planet Labs publicaron imágenes que mostraban movimientos de tropas rusas antes de la anexión de Crimea (2014) y la invasión de Ucrania (2022).

Estas imágenes, disponibles al público, permitieron anticipar movimientos militares semanas antes de los ataques, generando presión diplomática y mediática a nivel internacional.

Pero hay más casos, la app de fitness Strava publicó un mapa mundial con rutas de entrenamiento. Sin saberlo, se reveló ubicaciones de bases militares secretas (Siria, Afganistán, Somalia…).

Se identificaron patrones de movimiento y perímetros de instalaciones no reconocidas. El Pentágono y otros países prohibieron el uso de wearables en zonas militares.

Y uno de mis favoritos, durante la invasión de Ucrania, los ucranianos detectaron las vías de entrada de los rusos debido a que Google Maps indicaba atascos en las carreteras. ¿Cómo se detectó? Los dispositivos móviles de los soldados rusos delataron la posición haciendo pensar a Google que iban conduciendo muy despacio -iban en transportes pesados-.

Los metadatos: más allá de las fotos

En un nuevo ejercicio de inteligencia, los ucranianos crearon un sencillo sistema para detectar campamentos militares rusos a través de sexting.

Durante la guerra entre Rusia y Ucrania, inteligencia ucraniana y voluntarios en ciberseguridad crearon perfiles falsos de mujeres en redes sociales (como Tinder, Telegram, VK o Instagram). A través de ellos, contactaron a soldados rusos haciéndoles creer que hablaban con chicas interesadas en ellos. Estos soldados, buscando impresionar, enviaban fotos y vídeos geolocalizados desde sus posiciones o cerca del frente.

Pero hay un caso anterior y muy parecido al de Ucrania: combatientes del Estado Islámico publicaban fotos con metadatos EXIF (coordenadas GPS incluidas). Un yihadista subió una selfie junto a una instalación de mando.

Horas después, EE.UU. bombardeó la zona gracias a las coordenadas que estaban en los datos adjuntos a la foto subida (sí, lo que podéis ver en propiedades o Más información).

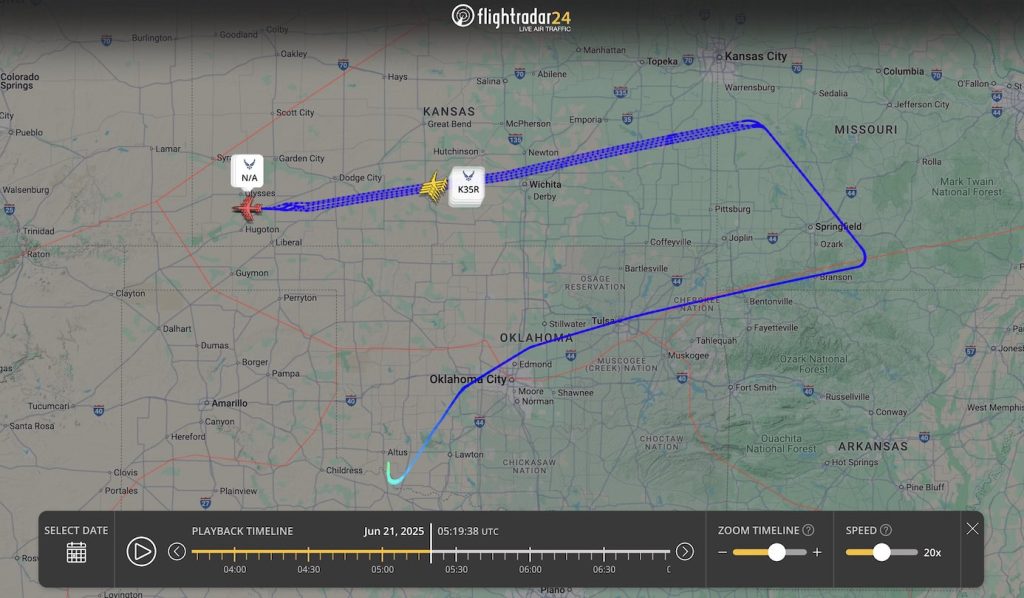

El ADS-B y Flightradar24

Webs como Flightradar24 permiten seguir aviones en tiempo real (siempre que lleven el transpondedor encendido). Se han rastreado vuelos espía de EE.UU., el Air Force One, y movimientos en zonas sensibles como Taiwán o el Mar Negro.

Hoy en día cualquiera puede seguir en tiempo real los movimientos de los aviones militares de cualquier fuerza aérea.

No aparecen todos los aviones, pero es utilizado como método disuasorio o para generar un efecto deseado en el contrario: mostremos la flota de aeronaves realizando maniobras cerca de la frontera.

Un ejemplo de cómo podemos utilizar datos a nuestro favor.

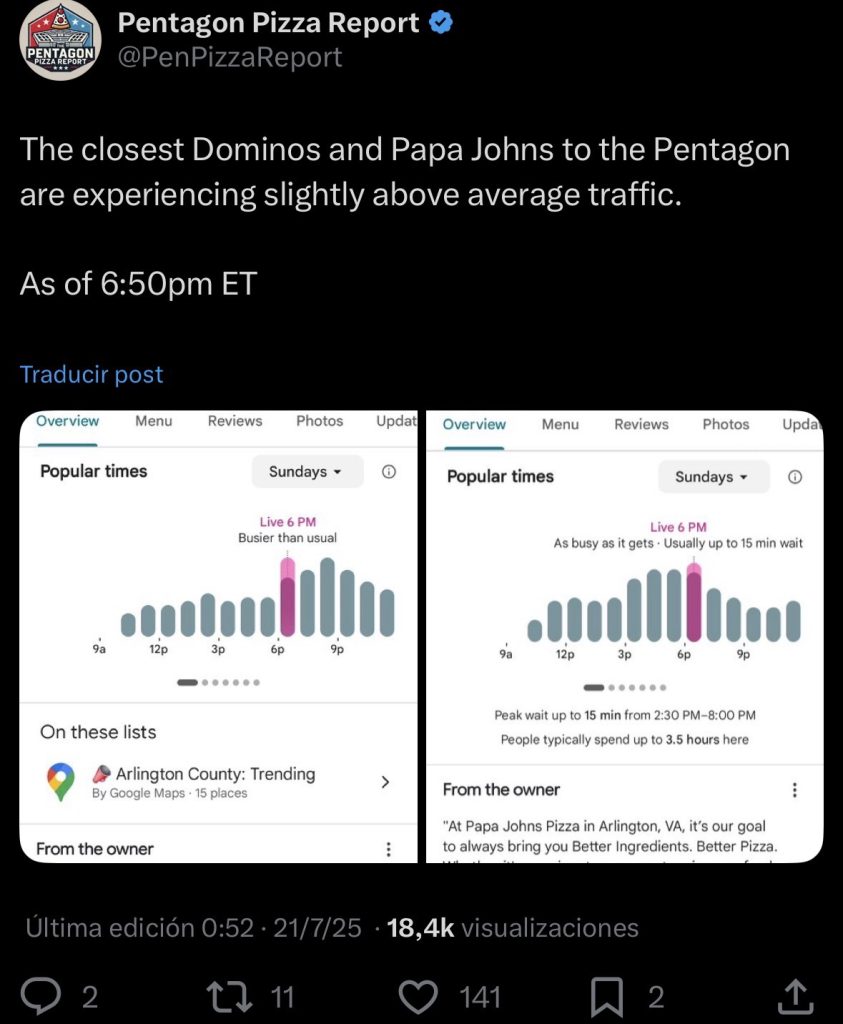

El Pentágono y las pizzas

Al igual que en el caso de las tropas rusas, Google Maps es una fuente de otro tipo de información: la ocupación de los establecimientos.

Ya está más que confirmado, incluso hay hasta cuenta de Twitter de seguimiento, que cuando hay operaciones especiales llevándose a cabo en el Pentágono, las pizzerías cercanas incrementan sus visitas.

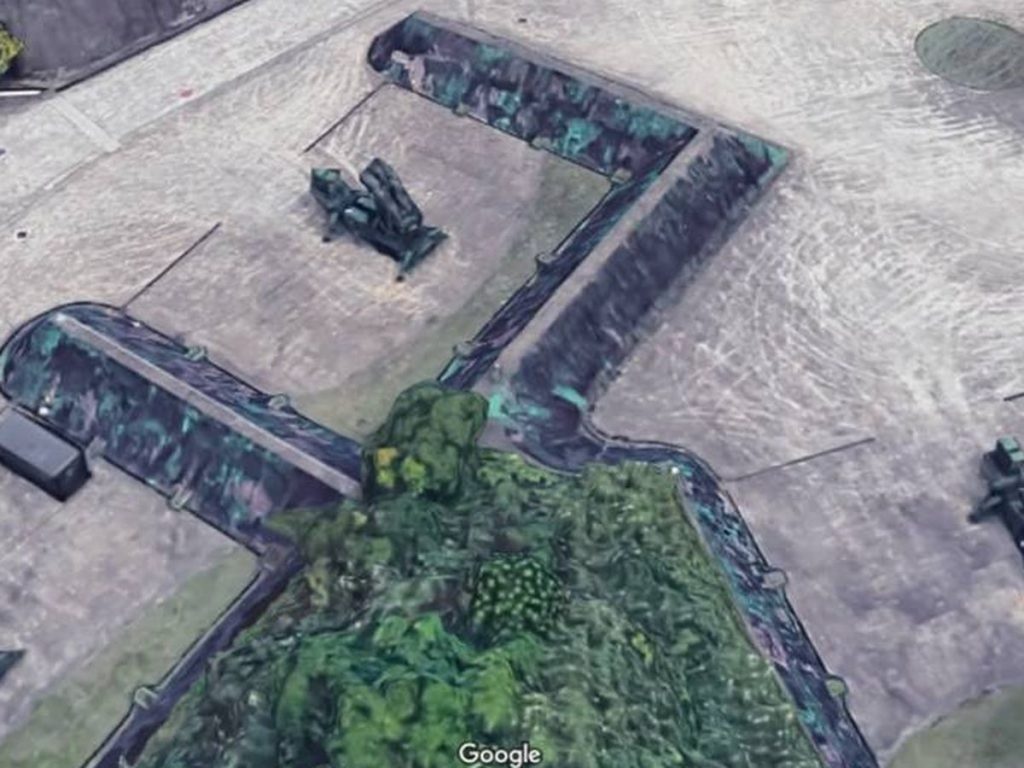

Instalaciones camufladas en Google Maps

Vayamos con un ejercicio inverso: la ausencia de datos. En Google Maps tenemos disponible un amplio abanico de imágenes aéreas. ¿Todas? No, todas no. Una aldea poblada por irreductibles galos resiste, todavía y como siempre, al invasor.

¿Habéis probado a visualizar una base aérea en Google Earth? No se ve nada, ¿verdad?

Hay bases que son claramente identificadas por todo el mundo, pero hay algunas en las que precisamente el retoque de las fotos llama más la atención.

Bombardeo de instalaciones nucleares en Irán

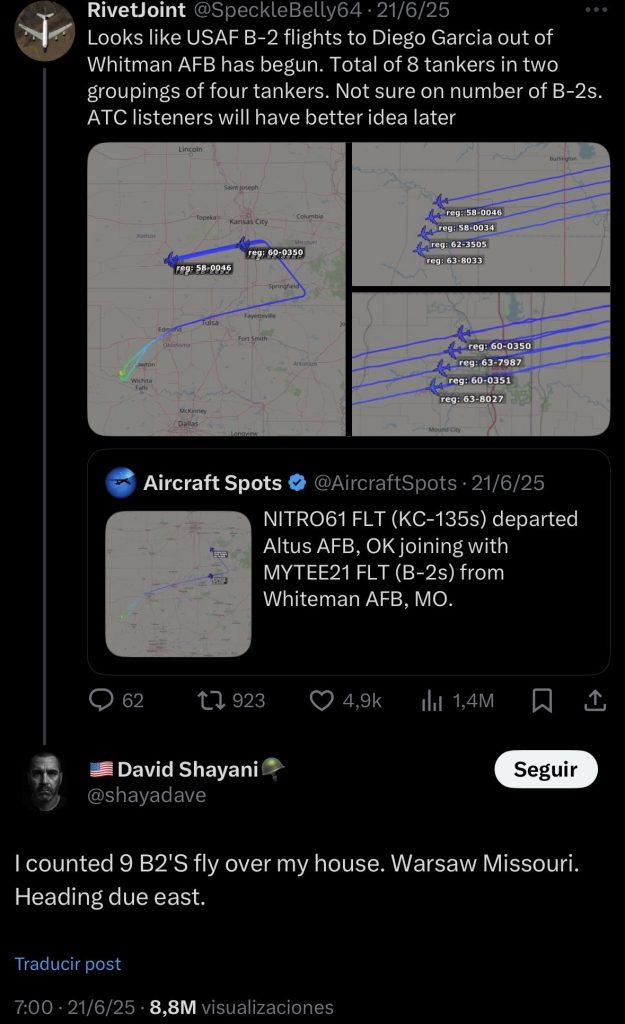

El caso más reciente ha sido el bombardeo de Estados Unidos a instalaciones nucleares iraníes.

A pesar del secretismo, la detección de vuelos inusuales y actividad anómala, ya había generado especulación semanas antes.

Los B2s son bombarderos -de ahí la B- stealth invisibles al radar, por lo que son activos muy importantes para el ejército estadounidense. Son tan preciados que la base está en medio del país, y rara vez salen para hacer escalas largas fuera de este.

Solamente la base Diego García del Índico, sirvió como lanzadera durante los ataques a Iraq. En aquellos bombardeos, siguieron la ruta a través del Pacífico haciendo varios repostajes en ruta.

En esta ocasión, Estados Unidos armó una treta haciendo despegar varios B2s hacia el oeste siguiendo la ruta ya conocida por todo el mundo. Pero no fue así, los aviones despegaron y dieron media vuelta rumbo este, para cruzar el Atlántico y el Mediterráneo para finalizar una misión de 37 horas en vuelo sin tocar tierra.

Pero entonces, como en 2011, llegó el tuit para destaparlo todo. David Shayani, just an average guy de Misouri, sacó a la luz no sólo el rumbo sino el número de aviones desplegados.

Los datos están ahí

Como hemos visto, estos casos reflejan que la seguridad militar ya no depende solo del sigilo en el terreno, sino también de cómo se gestiona la información abierta. Desde un simple tuit hasta datos de fitness, pasando por imágenes satelitales y pedidos de pizza, todo puede convertirse en una pista clave.

OSINT no solo observa el presente: lo anticipa y puede llegar a determinar acciones futuras basada en datos que suceden en el presente.

Muchas veces, descubrimos la utilidad de estos datos / señales después de que se muestren.

Los datos están siempre ahí, solo hay que saber interpretarlos y aprovechar la utilidad que nos aportan.